Nos Articles Retrouvez les articles rédigés par nos partenaires

Cliquez ici

L'Essentiel du RGPD et la Solution Smart Compliance Booster pour les DPO

Cliquez ici

La conformité RGPD de l’IA dans le processus de recrutement

Cliquez ici

Informer les internautes sur le RGPD grâce au Legal design

Cliquez ici

Le Sous-traitant (acteur) de la limitation des risques sur la vie privée : le prisme de l’AIVP.

Cliquez ici

Le rôle des KPI dans votre mise en conformité RGPD

Cliquez ici

Conformité des demandes d'exercice de droits : les DPO en première ligne pour 2023

Cliquez ici2.png)

Protection des données : les visions anglo-saxonne et européenne vont-elles enfin converger ?

Cliquez ici.png)

Réseaux sociaux et interfaces trompeuses : Les recommandations du CEPD

Cliquez ici.png)

5 ans d'application du RGPD : L'essentiel à retenir

Cliquez ici

Comment instaurer une culture de la compliance dans son organisation ?

Cliquez Ici

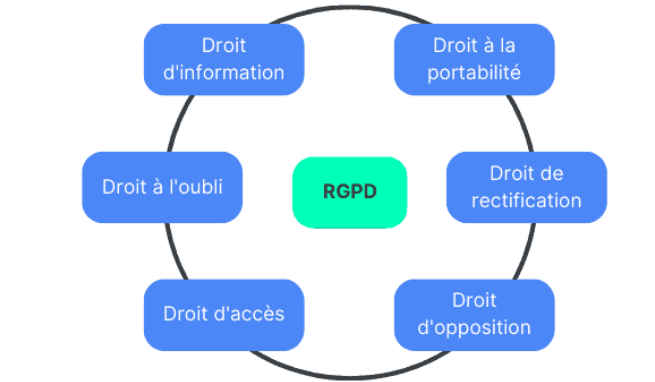

Droit à l’oubli, droits des personnes : que dit le RGPD ?

Cliquez Ici

Quand la conformité RGPD et le Numérique Responsable se rencontrent

Cliquez Ici.png)

DPO : 5 ans après le RGPD, comment collaborer avec le RSSI ?

Cliquez ici.png)

La protection de la vie privée à la une des nouvelles technologies

Cliquez ici.png)

Comment permettre une utilisation responsable de la DATA grâce à la plateforme Trust Intelligence ?

Cliquez ici.png)

Sensibiliser vos collaborateurs à la protection des données personnelles : Mission (Im)possible ?

Cliquez iciRetrouvez les articles recommandés par le Printemps des DPO 2023

#REGLEMENTATION

Environnement, sanctions, vie privée… Le laboratoire de la Cnil présente son programme de travail

En 2022 et 2023, le laboratoire d'innovation numérique de la Cnil va travailler sur l'impact environnemental du numérique, les incitations économiques à la conformité, les moyens mis à la disposition des citoyens pour faire respecter leur vie privée, et les nouvelles formes de captation de données.

> Lire l'article

#SECURITE

[Le plein de cyber] En matière de sécurité informatique, les jeunes salariés plus imprudents que leurs aînés

Une étude du cabinet de conseil EY révèle que les salariés issus de la génération Z et les millennials sont plus enclins que leurs aînés à réutiliser leurs mots de passe et à ignorer les mises à jour informatiques. Biberonnés au numérique, les plus jeunes auraient tendance à surestimer leurs réflexes cyber, jusqu'à ce qu'ils soient confrontés à une véritable menace.

> Lire l'article

#SOUVERAINETE

Bruxelles enclenche le processus d’adoption du futur accord de transfert de données UE-US

La Commission européenne a publié mardi 13 décembre son projet de décision concernant le régime de transfert de données entre les États-Unis et l’Union européenne, ouvrant la voie à son adoption prochaine. Ses détracteurs, quant à eux, se tiennent déjà prêts à le contester devant la justice.

> Lire l'article

#PRIVACY

Les pratiques de conservation des données personnelles par Europol inquiètent le Contrôleur européen

Le Contrôleur européen de la protection des données s'inquiète de voir Europol autoriser à nouveau de conserver des données personnelles d'individus n'ayant aucun lien avec une activité criminelle. Il lui avait intimé de mettre fin à ses pratiques en janvier dernier. Le législateur européen en a décidé autrement et a réintégré cette faculté dans le règlement d'Europol.

> Lire l'article

#PRIVACY

Les entreprises françaises accueillent à bras ouvert la fin des cookies tiers

Une nouvelle étude met en lumière l’optimisme des entreprises françaises face à la fin des cookies tiers, annoncée pour 2024, et leur capacité d’adaptation face aux changements que cela devrait provoquer dans le monde de l’adtech.

> Lire l'article

#SECURITE

[Le plein de cyber] De la clé USB à la gestion des vulnérabilités, les mauvaises pratiques cyber des industriels

Les industriels n’ont pas la réputation d’être les plus matures en matière de cybersécurité. Parmi leurs mauvaises pratiques : ne pas bien se sécuriser les connexions de clés USB utilisées par des acteurs extérieurs au site, et délaisser la gestion des vulnérabilités, révèle un benchmark de Wavestone.

> Lire l'article

#SOUVERAINETE

Que retenir des annonces gouvernementales sur le cloud souverain ?

Le ministre de l'économie Bruno Le Maire et le ministre délégué au numérique Jean-Noël Barrot ont complété la doctrine "cloud au centre" à l'occasion de l'inauguration du nouveau data center d'OVHcloud à Strasbourg. Ils ont notamment annoncé la création d'un comité stratégique de filière "numérique de confiance" dirigé par Michel Paulin et la mise en place d'un dispositif d'accompagnement des PME et start-up pour l'obtention du label "SecNumCloud". En revanche, très peu de précisions ont été apportées sur la place des entreprises américaines de cloud qui aujourd'hui monopolisent le marché.

> Lire l'article

#REGLEMENTATION

La Cnil appelle les législateurs à mettre de l’ordre dans les règles encadrant les données de santé

La Cnil estime qu’il est “indispensable de revoir le cadre juridique” relatif à la transmission des données de santé aux mutuelles et à la bonne application du secret médical, pointant du doigt quelques lacunes législatives.

> Lire l'article

#SECURITE

RGPD : Les Cnils européennes ont récolté plus de 830 millions d’euros en 2022

La Cnil et ses équivalents européens n'ont pas chômé cette année. En tout, les agences ont prononcé 438 amendes pour violation du RGPD pour un montant total de plus de 830 millions d'euros.

> Lire l'article

#CONFORMITE

Leto lève 1,2 million d'euros pour automatiser la mise en conformité avec le RGPD

La start-up Leto, spécialiste de l’automatisation de la mise en conformité de la RGPD, lève 1,2 million d’euros pour développer sa solution en y intégrant de l’intelligence artificielle et accroitre le nombre de clients pour devenir le leader européen sur le sujet.

> Lire l'article

#CONFIANCE

Numérique de confiance : les premiers pas du nouveau comité stratégique de filière

Le directeur général d’OVHcloud, Michel Paulin, a lancé mardi 22 septembre une consultation dans le cadre du tout nouveau comité stratégique de filière “numérique de confiance” qui devrait permettre de faire un état des lieux des enjeux et aboutir à un plan d’action pour la réussite de l’écosystème.

> Lire l'article

#GOUVERNANCE

Le Conseil d'Etat propose de faire de la Cnil le régulateur de l'intelligence artificielle

Dans une étude commandée par le gouvernement, les Sages estiment qu'il serait naturel de désigner la Cnil comme autorité nationale de contrôle des systèmes d'intelligence artificielle, en charge de l'application du règlement européen sur l'IA.

> Lire l'article

#HARMONISATION

RGPD : les Cnil européennes appellent à harmoniser les règles en matière de coopération

Dans une lettre adressée à la Commission européenne, le Comité européen de la protection des données dresse la liste des procédures à harmoniser pour améliorer la coopération transfrontalière, regrettant que “le potentiel du RGPD ne soit pas encore pleinement exploité”.

> Lire l'article

#SECURITE

Les cyberattaques, ça n’arrive pas qu’aux autres ! TPE, PME et ETI : organisez votre défense informatique/numérique

Le coût des cyberattaques ne cesse de croître d’année en année : les dommages causés par la cybercriminalité ont coûté 6 000 milliards de dollars en 2021, soit plus de 6% du PIB mondial.

La même année, et selon le rapport du Sénat, 56% des PME ont connu au moins un incident de cybersécurité et le nombre d’attaques par rançongiciel a augmenté de 255%.

> Lire l'article

#DONNEES

Infogreffe épinglé par la Cnil pour avoir conservé trop longtemps des données personnelles

La Cnil a condamné Infogreffe une amende de 250 000 euros pour avoir insuffisamment protégé les données personnelles de ses membres et abonnés. Depuis les procédures, des mesures ont été prises.

> Lire l'article

#PRIVACY

A son tour, l'Italie déclare illégale l'utilisation de Google Analytics

L'autorité italienne de la protection des données a jugé que le recours à Google Analytics était illégal à cause des risques de transferts de données personnelles vers les Etats-Unis. Elle prend ainsi le même chemin que ses homologues autrichienne et française.

> Lire l'article

#ETHIQUE

NOYB porte plainte devant la Cnil contre les mails publicitaires de Google

L'association fondée par le militant autrichien Max Schrems accuse Google de spammer les internautes dans Gmail, contrevenant à la directive européenne ePrivacy.

> Lire l'article

#CONTROLE

La Cnil davantage crainte que la FTC, d'après l'ancien responsable de la sécurité de Twitter

Peiter Zatko, ancien chef de sécurité de Twitter, a été auditionné devant le Sénat américain sur ses accusations portant sur le manque de sécurité informatique du réseau social. Il réitère ses propos : Twitter est incapable de traiter correctement les données personnelles de ses 80 millions d'abonnés. La Cnil fait figure d'exemple dans la régulation de ces grandes entreprises technologiques, a déclaré l'hacker éthique de renom. L'autorité française ferait davantage peur que la FTC.

> Lire l'article

#CONVERGENCE

La stratégie européenne sur les données ne doit pas porter atteinte au RGPD, alertent les Cnil

Le Data Governance Act et le Data Act, dont l'objectif est de déployer un marché unique des données au sein de l'UE, doivent respecter les principes fixés par le RGPD, préviennent les autorités de protection dans un avis. Des précisions sont également réclamées sur les organes chargés de superviser l'application de ces textes.

> Lire l'article

#REGLEMENTATION

Attention aux nouvelles modifications apportées à la procédure de sanctions de la Cnil

Un nouveau décret a assoupli la procédure de sanction de la CNIL, renforçant considérablement sa capacité en la matière. Les entreprises, et notamment les TPE et PME, doivent être vigilantes car elles sont beaucoup plus exposées qu'auparavant. Décryptage d'Isabelle Cantero, avocat associé du cabinet Caprioli & Associés.

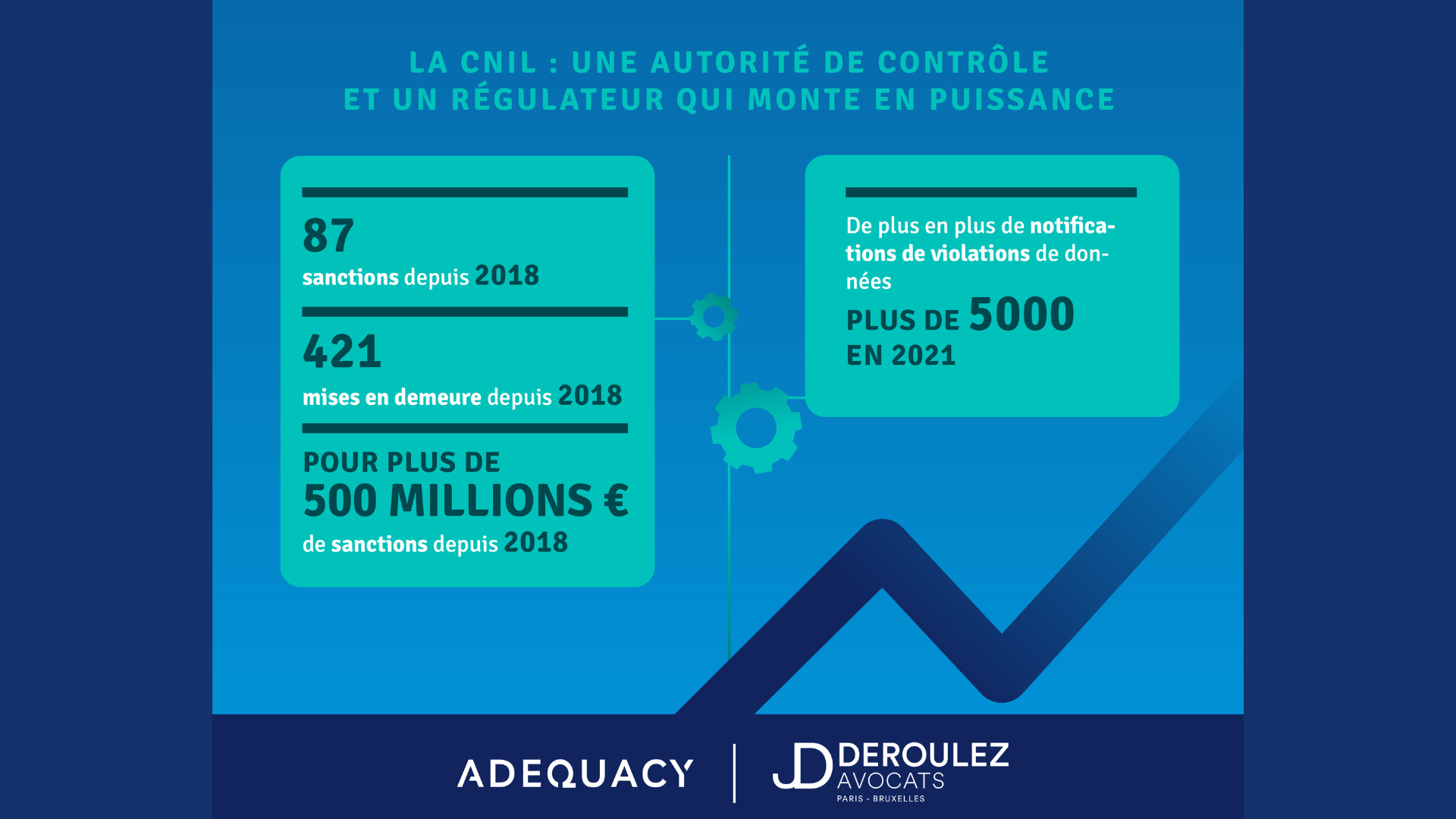

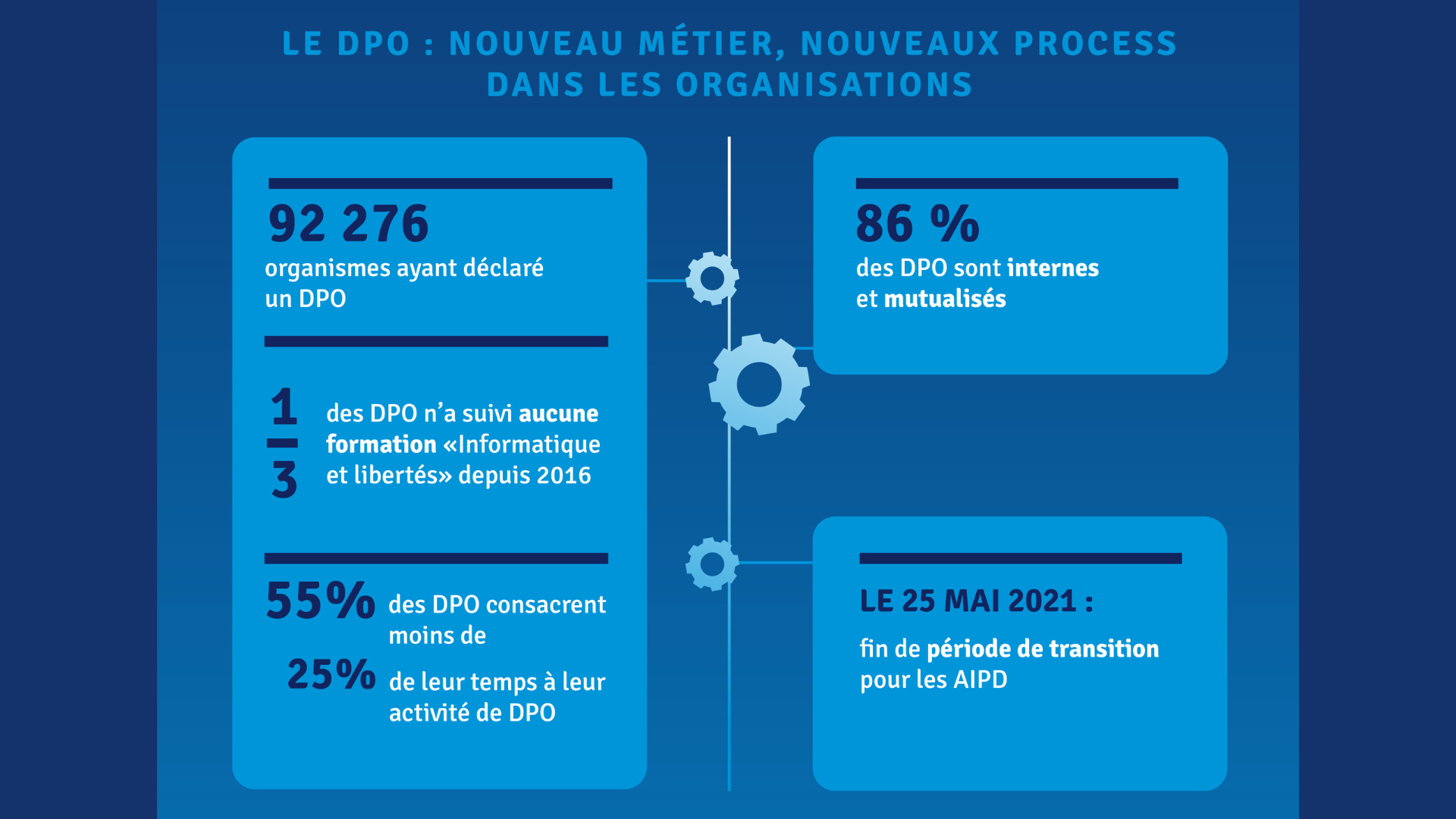

> Lire l'article5 ans d'application du RGPD : L'essentiel à retenir

Article offert par nos partenaires

Adequacy et Deroulez avocats

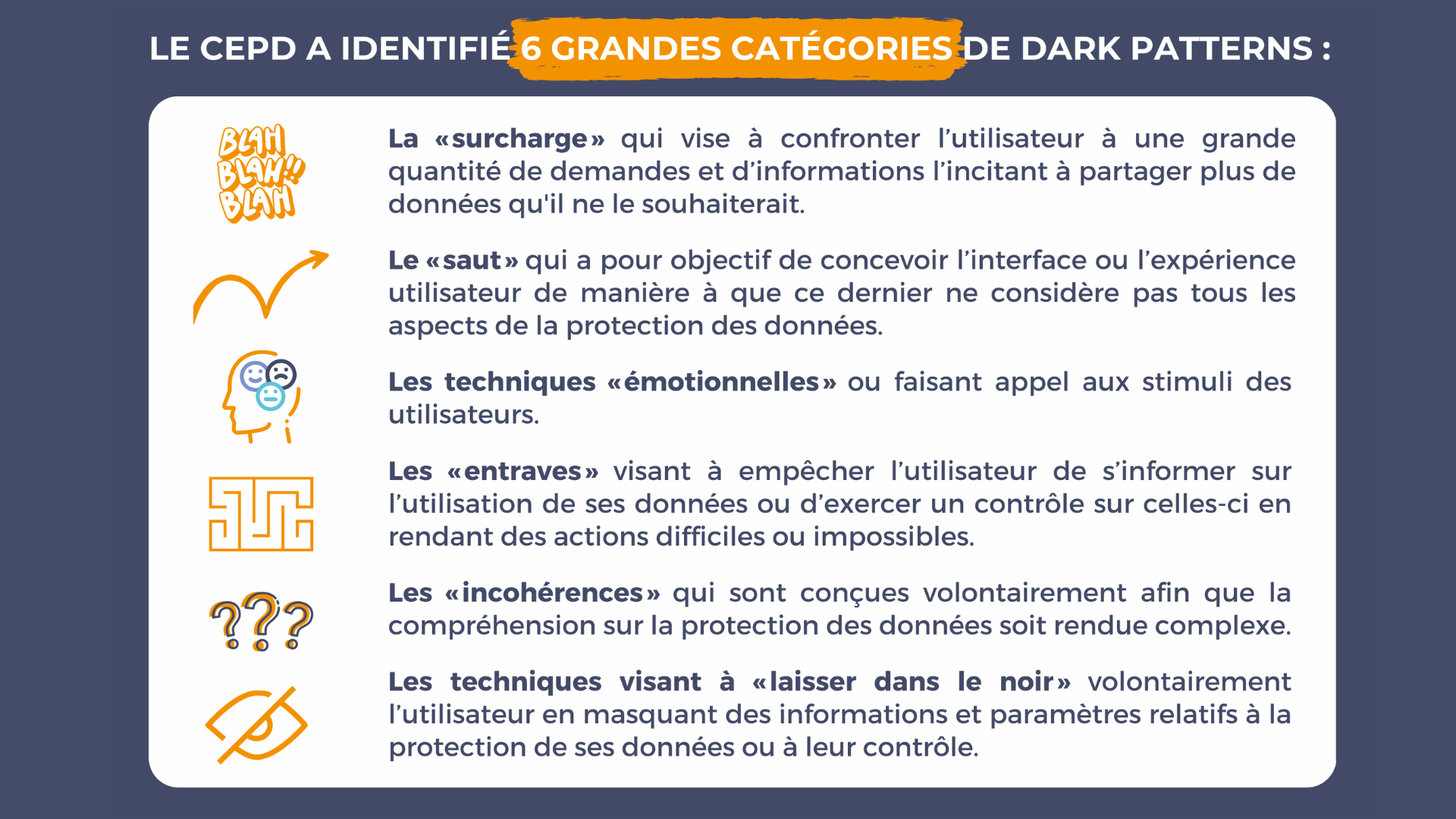

Réseaux sociaux et interfaces trompeuses :

Les recommandations du CEPD

Les recommandations du CEPD

Article offert par notre partenaires

La Robe Numérique

3.png)

1.png)

1.png)

1.png)

2.png)